[網絡安全公司]Google發布緊急安全更新修復2023年第五個Chrome零日漏洞

作者: Sergiu Gatlan

發布日期:Wednesday, September 27, 2023

引言:

在最新的緊急安全更新中,Google成功修復了自年初以來第五個受到攻擊的Chrome零日漏洞。該公司在周三發布的安全公告中披露,”Google已經意識到CVE-2023-5217存在野外的攻擊利用”。

主要內容:

漏洞詳情: 這個高危的零日漏洞(CVE-2023-5217)是由開源libvpx視頻編解碼庫的VP8編碼中的堆緩衝區溢出弱點引起的,其影響範圍從應用程序崩潰到任意代碼執行。漏洞是由Google Threat Analysis Group (TAG)的安全研究員Clément Lecigne於9月25日報告的。

攻擊背後的故事: Google TAG研究員以發現並報告政府支持的威脅行動者和黑客組織在定向間諜軟件攻擊中經常濫用的零日漏洞而聞名。Maddie Stone從Google TAG還透露,CVE-2023-5217零日漏洞被用於安裝間諜軟件。與Citizen Lab的研究人員一起,Google TAG還在上周披露,蘋果上周修補的三個零日漏洞在2023年5月至9月期間用於安裝Cytrox的Predator間諜軟件。

安全更新:

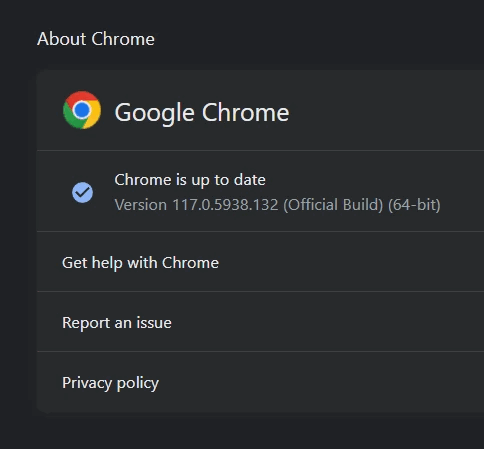

儘管Google今天表示CVE-2023-5217零日已被利用進行攻擊,但該公司尚未分享有關這些事件的更多信息。根據Google的說法,”在絕大多數用戶更新了修補程序之前,對漏洞詳細信息和鏈接的訪問可能會受到限制。如果該漏洞存在於其他項目同樣依賴但尚未修復的第三方庫中,我們還將保留限制。”因此,Google Chrome用戶有足夠的時間來更新其瀏覽器以作為對潛在攻擊的預防措施。

以往的零日漏洞:

這不是Google今年年初以來第一次修復零日漏洞。在兩周前,Google已經修復了另一個零日漏洞(CVE-2023-4863),該漏洞在野外受到攻擊。Google最初將其標記為Chrome的漏洞,但後來分配了另一個CVE(CVE-2023-5129)和最大的10/10嚴重性評級,將其標記為libwebp的關鍵安全漏洞(該庫被許多項目使用,包括Signal、1Password、Mozilla Firefox、Microsoft Edge、Apple的Safari以及本機的Android Web瀏覽器)。

結論:

Google的緊急安全更新是確保用戶數據和隱私安全的關鍵一步。用戶應該盡快更新他們的Chrome瀏覽器,以減少受到潛在攻擊的風險。

附注:

在博客的結尾,你可以提供一些附注,比如對漏洞的技術細節的深入分析、漏洞的修復過程或其他相關信息的鏈接。

最後,不要忘記在博客中包括原始文章的鏈接,以便讀者可以查看完整的信息源。同時,請確保你的博客內容清晰、準確,並遵循引用準則和法律規定。

Source :

https://www.bleepingcomputer.com/news/security/google-fixes-fifth-actively-exploited-chrome-zero-day-of-2023/

https://chromereleases.googleblog.com/2023/09/stable-channel-update-for-desktop_27.html